- Как происходит защита информации на предприятии?

- Масштабы проблемы

- Основные источники угрозы

- Пример мошеннических действий

- Организация безопасности

- Как комплексно обезопасить компанию?

- Необходимые затраты

- Разработка, установка и настройка индивидуальной системы антивирусной защиты для вашего предприятия

- Содержание статьи:

- Инфраструктурный уровень

- Уровень программного обеспечения

- Уровень оборудования

- Уровень прав доступа

- Методы защиты от вредоносных программ

- Технологии защиты информации. Методы и средства

- Базовые элементы информационной безопасности

- Разновидности угроз информационной безопасности

- Угрозы доступности

- Угрозы целостности

- Базовые угрозы конфиденциальности

- Методы защиты информации

- Инструменты организационно-правовой защиты

- Инструменты инженерно-технической защиты

- Криптографические инструменты защиты

- Программно-аппаратные инструменты для защиты сведений

- Методы организации защиты информации | Защита информации

- Референция защитных действий

- Выводы

Как происходит защита информации на предприятии?

Быстро развивающееся предприятие, равно как и гигант своего сегмента, заинтересовано в получении прибыли и ограждении себя от воздействия злоумышленников.

Если ранее основной опасностью были кражи материальных ценностей, то на сегодняшний день основная роль хищений происходит в отношении ценной информации. Особенно остро ощущают утечку информации банки, управленческие организации, страховые предприятия.

Защита информации на предприятии – это комплекс мер, обеспечивающий безопасность данных клиентов и сотрудников, важных электронных документов и разного рода информации, тайн.

Каждое предприятие оснащено компьютерной техникой и доступом к всемирной паутине Интернет.

Злоумышленники умело подключаются практически к каждой составной этой системы и с помощью многочисленного арсенала (вирусы, вредоносное ПО, подбор паролей и другое) воруют ценную информацию. Система информационной безопасности должна внедряться в каждую организацию.

Руководителям необходимо собрать, проанализировать и классифицировать все виды информации, которая нуждается в защите, и использовать надлежащую систему обеспечения безопасности.

Но этого будет мало, потому что, кроме техники, существует человеческий фактор, который также успешно может сливать информацию конкурентам. Важно правильно организовать защиту своего предприятия на всех уровнях.

Для этих целей используется система менеджмента информационной безопасности, с помощью которой руководитель наладит непрерывный процесс мониторинга бизнеса и обеспечит высокий уровень безопасности своих данных.

Смотрите на видео рассказ пр современные методы защиты предприятия:

Масштабы проблемы

Далеко не все руководители считают необходимым защищать свои предприятия, мотивируя свое решение отсутствием важной информации в своем бизнесе. Это неправильно.

С каждым днем интернет и компьютерные технологии прочно входят в повседневную жизнь каждого человека.

Перечисление денег, оплата кредитов, переговоры с крупным клиентом – это малая толика важной информации, которая требует защиты уже сегодня.

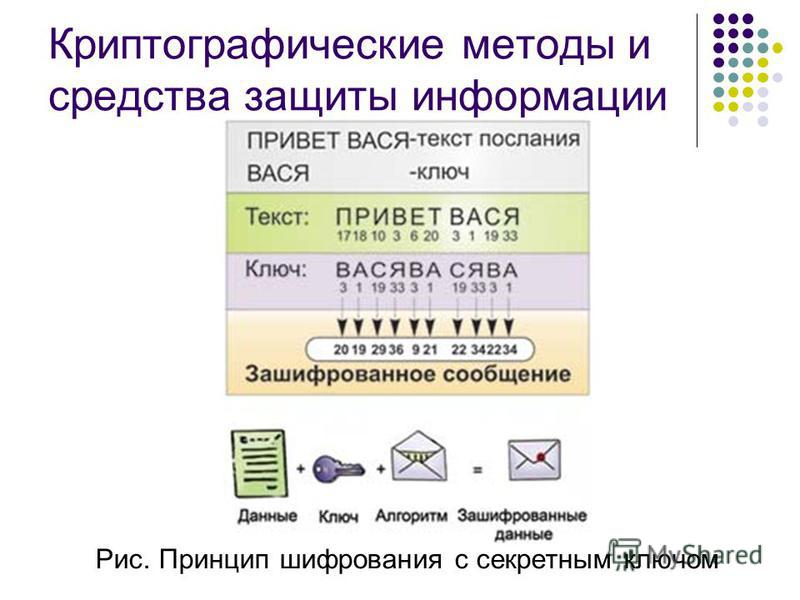

Суть информационной безопасности на предприятии в том, что все данные шифруются по определенным алгоритмам вручную или с помощью компьютерного устройства.

Алгоритм шифрования или постоянно меняющийся ключ к информации известны определенному количеству людей.

Использование такого криптографического шифра позволяет обеспечить безопасность организации от большего количества злоумышленников, которые не смогут расшифровать информацию без знаний алгоритма.

Ведение деловой документации, переписка и общение в большинстве случаев происходят через электронную почту, программы для общения в режиме реального времени, различные Web-технологии. А это еще раз подчеркивает актуальность внедрения информационной безопасности предприятия в жизнь.

Не стоит удерживать свое внимание на внешних угрозах, ведь известно много случаев хищения информации и денежных средств организации своими же проверенными сотрудниками. И часто это те люди, которые организовали работу службы безопасности.

А раскрыть такое преступление тяжело, потому что ни у кого не возникнет подозрение обвинить человека с незапятнанной репутацией, да еще и работающего на свою компанию.

Важные данные могут уничтожить или исказить, использовать в личных целях или же выдать тайную информацию людям, от которых ее скрывали. Злоумышленники совершают кражи не только у крупных предприятий, но и у обычных граждан.

А все привычные меры защиты становятся недееспособными в сфере компьютерных технологий, поэтому создание системы разных мероприятий по защите данных сможет защитить руководителя и его клиентов.

Развитие новейших технологий не стоит на месте и постоянно улучшается, руководителям необходимо время от времени проводить совершенствование системы информационной безопасности на предприятии.

Основные источники угрозы

Понятие информационной безопасности на предприятии – это не только защита компьютерной информации, но и целая система по обеспечению безопасности всех видов информации, данных клиентов, сотрудников и целых подразделений предприятия.

Среди методов шифрования существует еще 1 способ скрытия данных – стеганография, когда скрывается не только информация, но и сам факт ее передачи. Именно этот способ нарушает права граждан на обеспечение целостной, конфиденциальной и достоверной информации.

В такой способ злоумышленники поставляют вредоносные программы, которые под видом программного обеспечения исполняют совершенно другую функцию. Список угроз для организации:

- Сбои в работе аппаратов;

- Мошенничество;

- Искажение информации или небрежность сотрудника;

- Использование сетевых анализаторов;

- Подлог или хищение;

- Электронные и программные «закладки»;

- Использование электромагнитного излучения, радиоизлучения или акустических сигналов;

- Вибрационные сигналы.

Источники угрозы могут быть внешними (люди, не принадлежащие к организации) и внутренними (персонал фирмы). Мошенники препятствуют пересылке сообщений или же меняют его содержимое, шантажируют сотрудников, подсоединяются к общей сети компании и совершают другие противоправные действия. Злоумышленники часто пользуются разными видами вредоносных программ, такими как:

- Вирусы;

- Троянские черви;

- Игровые закладки, под которыми маскируются вирусные программы;

- Ложные архиваторы, ускорители обмена данных и другие программы.

Вирусное ПО развивается быстро. Только совершенствование системы информационной безопасности на предприятии может уберечь от внешних и внутренних угроз, атак со стороны Интернет-сервисов, от управления ключами и паролями через сеть и большим количеством других угроз по хищению или искажению информации.

Видео о современной обстановке в сфере информационной безопасности:

Пример мошеннических действий

Банк, имея в наличии денежные средства, счета и информацию о клиентах, заказывает у одного разработчика систему безопасности предприятия.

Система состоит из основного ядра (обработка информации), базы данных, автоматизированного рабочего места пользователя и клиентов банка. Злоумышленник может подделать электронный документ, ввести код чужой банковской карты и снять с нее деньги.

На этапе ввода данных правонарушитель может выдать себя за другого человека, взломать пароль и ввести недостоверную информацию.

При передаче информации предприятия мошенник прослушивает канал связи и расшифровывает данные, прерывает передачу и вмешивается с ложной информацией. На этапе обработки данных он может использовать вирусное ПО, которое вмешивается в работу базы данных и дает возможность формирования фальшивых документов.

Совершенствование системы информационной безопасности на предприятии будет заключаться в проведении таких мер, как:

- Ограничение доступа к тем модулям, которые исполняются и несут важную информацию;

- Проведение сертификации и тестирования программных средств;

- Быстрое устранение ошибок в работе программ;

- Защита от несанкционированного доступа к автоматизированному рабочему месту удаленного клиента, надежная аутентификация;

- Тщательное уничтожение мусора организации (физического и компьютерного);

- Борьба с атаками хакеров.

Этот список с каждым днем увеличивается, поэтому система защиты должна постоянно обновляться.

Организация безопасности

Защита информации происходит по следующей схеме: анализ и выбор политики безопасности, применение средств защиты (технические и программные средства), разработка и внедрение организационных мер.

Компания должна уделить внимание не только техническим методам защиты информации на предприятии, но и использовать специально разработанные нормативно-правовые документы.

В систему правового обеспечения обязательно входят государственные законы, нормы и инструкции, документы предприятия (права и обязанности сотрудников, с обязательным указанием размера наказания за нарушение взятых на себя обязанностей).

Узнайте о том, почему сегодня опасно выполнять некоторые законы:

После создания правовой основы безопасности информации приступают к определению возможных источников угрозы. Проанализировав и оценив ущерб от каждого вида данных, необходимо составить список вероятных последствий и размер причиненного ущерба.

Отдельно составляется перечень документов, данных и любой информации, которая подлежит защите, с обязательным выделением первоочередного уровня защиты.

Собрав необходимую информацию, руководство создает отдельное подразделение по безопасности информации, с обязательным наличием в нем компьютерщиков и сотрудников службы безопасности.

Подразделение по обеспечению безопасности информации обязано действовать в нескольких направлениях: совершать защиту данных, не допускать несанкционированное проникновение к системной информации, обеспечивать целостность информации на предприятии во время непредвиденных ситуаций. Среди методов защиты можно выбрать:

- Криптографический способ шифрования;

- Электронную подпись;

- Создание резервных копий системы и документов;

- Парольную идентификацию;

- Систему аудита и протоколирования;

- Использование электронных ключей, смарт-карт;

- Межсетевое экранирование.

В те помещения, где происходит работа с секретными данными, обязательно должен быть открыт доступ только тем людям, которые непосредственно за них отвечают. Таких сотрудников выбирает руководство, а перед началом работы они проходят обязательное тестирование. В целях безопасности информации в секретном помещении технический персонал не должен находиться без присмотра сотрудника.

Как комплексно обезопасить компанию?

Самостоятельно внедрить огромный комплекс мероприятий и увидеть проблемные места своего бизнеса очень тяжело, поэтому руководители часто приглашают специальные компании, которые помогают создать систему менеджмента информационной безопасности.

В комплекс мер входит не просто пожелания руководителя и его сотрудников, а устоявшаяся модель управления безопасностью информации на предприятии.

По всем правилам руководство компании создает группу, которая будет отвечать за планирование работы системы менеджмента информационной безопасности.

Для комплексного подхода к этому вопросу группа должна состоять из сотрудников организации (руководство, начальники и сотрудники подразделений) и сторонних консультантов. Подразделение по планированию руководствуется в своей работе международными сертификатами ИСО.

Созданная группа собирает информацию, оценивает риски, выбирает политику системы безопасности.

Результаты своих исследований вместе с предложениями передают на обсуждение руководству организации, которая утверждает план действий и разрешает внедрить и эксплуатировать систему менеджмента информационной безопасности. После утверждения плана действия подразделение начинает внедрять каждый пункт плана.

Система менеджмента на этапе реализации заключается в проведении учебных мероприятий по повышению квалификации сотрудников компании. Они знакомят работников с их обязанностями и системой наказаний за невыполнение.

Затем подключаются и внедряются в работу организации необходимые компьютерные системы безопасности информации. На этом работа подразделения не заканчивается, наступает следующий этап контроля и анализа функционирования системы безопасности.

Периодически происходит измерение эффективности выбранной политики и средств защиты информации.

Открытый урок с онлайн-трансляцией по защите информации:

Необходимые затраты

На создание и поддержку проекта по обеспечению безопасности информации потребуются определенные затраты.

В стоимость войдут затраты на приобретение необходимого программного и технического обеспечения автоматизированной системы управления, стоимость перенастройки и поддержки существующего обеспечения, стоимость повышения квалификации и обучения персонала.

При обращении к организациям, обеспечивающим комплексное создание системы менеджмента безопасности, в общие затраты войдет стоимость услуг компании.

Защита информации предприятия будет требовать постоянных расходов на поддержание контроля и совершенствования систем безопасности информации. Стоимость работы целого подразделения – это лишь малая доля дохода предприятия, но в то же время колоссальная защита от несанкционированного взлома или вмешательства злоумышленников.

Разработка, установка и настройка индивидуальной системы антивирусной защиты для вашего предприятия

Содержание статьи:

Компьютерные вирусы могут не только похитить важную корпоративную информацию на предприятии и повредить данные, но и вывести операционную систему и компьютерную технику из строя, перегрузить локальную сеть в целом и выполнить другие зловредные действия. Следует правильно оценить всю важность процесса и доверить налаживание системы защиты от вирусов в сети компании профессионалам компании «БитПрофи».

По степени воздействия вирусы бывают неопасными, опасными и очень опасными. Неопасные вирусы не мешают работе компьютера, однако уменьшают объем памяти на дисках и свободной оперативной памяти.

Опасные вирусы могут привести к нарушениям и неполадкам в работе ПК.

Воздействие очень опасных вирусов приводит к потере программ, безвозвратному удалению данных, стиранию информации в системных областях диска.

Способы проникновения вируса на локальный компьютер следующие:

- через внешний носитель — «классический» способ;

- через систему электронных писем;

- через канал доступа в Интернет;

- с сервера сети.

Обслуживание компьютеров организаций от БитПрофи — профессиональное решение технических проблем.

Узнать больше>>>

Обеспечить безопасность одного компьютера довольно просто. Однако при установке комплексной антивирусной защиты для всей информационной системы организации задача усложняется.

В этом случае нужно учесть множество дополнительных факторов, начиная с контроля над пользовательским доступом к ресурсам, системы межсетевого экранирования, прочих средств защиты для сети корпорации и заканчивая необходимыми программно-аппаратными средствами и организационно-правовыми вопросами контроля ключевых каналов обмена информации и прочих мер по безопасности. Получается, что система антивирусной защиты требует намного большего приложения усилий и знаний, чем защита информации для одного пользователя.

На первое место выходит выбор правильной, надежной и современной стратегии по антивирусной защите.

Компания «БитПрофи» предлагает комплексные услуги для обеспечения защиты информации на вашем предприятии:

Проведение ИТ-аудита безопасности всей структуры. В его процессе мы выявим слабые места в решениях, которые уже используются, проведем полную проверку всех систем на наличие заражения вредоносными программами.

Разработка стратегии по внедрению антивирусной защиты организации.

Индивидуальный подбор аппаратных и антивирусных средств по защите элементов инфраструктуры.

Установка, настройка антивирусного ПО на компьютерах в соответствии с требованиями максимальной защиты всех узлов сети.

Установка, настройка серверной части обеспечения, централизованное обновление вирусных баз, а также управление ими.

Последующий регулярный аудит внедренного решения, обновление ПО и профилактическая проверка компьютеров.

Только полноценная защита от вирусов на сегодняшний день является единственным результативным средством снижения рисков проникновения посторонних в сеть компании. Правильное же использование комплексных антивирусных решений в составе единой системы по информационной безопасности компании позволит исключить возможны потери.

Линейка услуг для ИТ-структуры корпорации от компании «БитПрофи» будет неполной без услуги создания и обслуживания корпоративных антивирусных систем. Стратегия антивирусной защиты предприятия направлена на осуществление многоуровневой защиты всех уязвимых элементов в ИТ-структуре организации.

Инфраструктурный уровень

Выбирается структура сети, обеспечивающая необходимую защиту от вторжений для самых критичных и уязвимых элементов сети.

Она включает защиту сети от атак через установку сетевого шлюза с файерволом корпорации, фильтрация внешнего трафика сети (в том числе входящей электронной корреспонденции), загружаемых интернет-страниц и служб мгновенных сообщений, которые чаще всего становятся источниками заражения.

Уровень программного обеспечения

Проводится работа по выявлению уязвимых приложений, регулярное своевременное обновление ПО с целью закрытия обнаруженных уязвимостей. Устанавливается нужное программное обеспечение, в зависимости от потребностей конкретной организации.

Уровень оборудования

Исследуется возможность и порядок применения внешних запоминающих устройств (Flash-накопители, оптические носители и прочее) с целью сокращения числа возможных источников заражения вирусами.

Уровень прав доступа

Регламентируются права пользователей системы, сводя к минимуму возможность проникновения вредоносных программ. Организовывается регулярное резервное копирование всей критичной информации для быстрого восстановления при необходимости. Проводится планомерный контроль состояния антивирусных программ, аудит безопасности сети и полные антивирусные проверки.

Сотрудники компании «БитПрофи» контролируют состояние антивирусных средств клиентов и получают автоматические извещения при выявлении вирусов в сети заказчика. Это позволяет оперативно реагировать и своевременно устранять угрозы возникших вирусных заражений, исключая серьезные последствия.

Установка программного обеспечения от БитПрофи — профессиональное решение ваших технических проблем.

Узнать больше>>>

Комплексная защита сети от вирусов предприятия выполняет следующие функции:

Защита персональных компьютеров предотвращает проникновение вредоносных программ из разных источников. Так обеспечивается проактивная защита от неизвестных в базе вирусов.

Защита шлюзов и сервера электронной почты, системы обмена e-mail и обеспечение безопасного коллективного доступа к документам компании. Антивирус на почтовом сервере контролирует и проверяет электронную почту, лечит или удаляет поврежденные файлы. Система защиты не пропускает зараженные письма на персональные компьютеры, где бороться с вирусами гораздо сложнее;

Защита интернет-трафика. Антивирус проверяет весь трафик, поступающий из Интернета, и удаляет вирусы. Этот этап существенно повышает общую защищенность сети и является весомым дополнением к антивирусной защите рабочих мест и серверов, но не гарантирует полную безопасность;

Защита файлового сервера. В этом случае антивирус проверяет открываемые или изменяемые файлы. Проводится распределение системой серверных ресурсов между антивирусом и прочими серверными приложениями, предоставляя возможность минимального влияния на ключевые серверные службы;

Регулярное автоматическое обновление ПО позволяет устранять уязвимости в программных продуктах, предотвращая заражение, а не борясь с его последствиями.

Обеспечение централизованного доступа к управлению элементами антивирусной защиты. Этот этап является ключевым в обеспечении безопасности корпоративной системы.

Регулярный мониторинг всех элементов защиты позволяет администратору максимально быстро выявить проблему на одной компьютере, исключая ее переход на следующие устройства.

Отличие персональных антивирусных программ от корпоративных решений заключается именно в возможности централизованного мониторинга и администрирования. Даже в небольших сетях такая возможность необходима для обеспечения безопасности.

Таким образом, качественная установка и настройка системы защиты локальной сети от вирусов на предприятии является непростой задачей, требующей вовлечения профессионального ИТ-инженера.

Ведь услуга комплексной антивирусной защиты обеспечивает предприятию надежность и высокую безопасность функционирования информационных систем, гарантированно снижая риски вирусного заражения компьютерных систем предприятия.

Специалисты компании «БитПрофи» возьмут на себя заботы по организации системы антивирусной защиты корпоративной информации вашего предприятия.

Мы проанализируем все внутренние системные потоки, рассмотрим возможные варианты по реализации вирусной угрозы всех элементов сети поэтапно и по отдельности, а также для всей информационной среды организации в целом.

После аналитической подготовки наши сотрудники разработают комплекс мер обеспечения безопасности, включительно с системами антивирусной защиты информации и другими эффективными средствами.

Правильная установка и настройка программного обеспечения – это одна из первых и самых важных задач в планировании деятельности вашей компании. Специалисты компании «БитПрофи» профессионально настроят, установят и будут вести поддержку вашего оборудования, используя индивидуальный подход.

Обслуживание компьютеров в Москве от БитПрофи — профессиональное решение технических проблем .

Узнать больше>>>

Методы защиты от вредоносных программ

Аннотация: В лекции рассматриваются существующие способы защиты компьютера от проникновения вирусов, их классификация, описания, действия, выполняемые компонентами в процессе работы.

Все знают, что для защиты от вредоносных программ нужно использовать антивирусы. Но в то же время нередко можно услышать о случаях проникновения вирусов на защищенные антивирусом компьютеры. В каждом конкретном случае причины, по которым антивирус не справился со своей задачей могут быть разные, например:

- Антивирус был отключен пользователем

- Антивирусные базы были слишком старые

- Были установлены слабые настройки защиты

- Вирус использовал технологию заражения, против которой у антивируса не было средств защиты

- Вирус попал на компьютер раньше, чем был установлен антивирус, и смог обезвредить антивирусное средство

- Это был новый вирус, для которого еще не были выпущены антивирусные базы

Но в целом можно сделать вывод, что просто наличия установленного антивируса может оказаться недостаточно для полноценной защиты, и что нужно использовать дополнительные методы. Ну а если антивирус на компьютере не установлен, то без дополнительных методов защиты и вовсе не обойтись.

Если взглянуть, на приведенные для примера причины пропуска вируса антивирусом, можно увидеть, что первые три причины связаны с неправильным использованием антивируса, следующие три — с недостатками самого антивируса и работой производителя антивируса. Соответственно и методы защиты делятся на два типа — организационные и технические.

Организационные методы направлены в первую очередь на пользователя компьютера. Их цель состоит в том, чтобы изменить поведение пользователя, ведь не секрет, что часто вредоносные программы попадают на компьютер из-за необдуманных действий пользователя. Простейший пример организационного метода — разработка правил работы за компьютером, которые должны соблюдать все пользователи.

Технические методы, наоборот, направлены на изменения в компьютерной системе. Большинство технических методов состоит в использовании дополнительных средств защиты, которые расширяют и дополняют возможности антивирусных программ. Такими средствами защиты могут быть:

- Брандмауэры — программы, защищающие от атак по сети

- Средства борьбы со спамом

- Исправления, устраняющие «дыры» в операционной системе, через которые могут проникать вирусы

Ниже все перечисленные методы рассмотрены подробнее.

Как уже говорилось, самым простым примером организационных методов защиты от вирусов является выработка и соблюдение определенных правил обработки информации. Причем правила тоже можно условно разделить на две категории:

- Правила обработки информации

- Правила использования программ

К первой группе правил могут относиться, например, такие:

- Не открывать почтовые сообщения от незнакомых отправителей

- Проверять сменные накопители (дискеты, компакт-диски, flash-накопители) на наличие вирусов перед использованием

- Проверять на наличие вирусов файлы, загружаемые из Интернет

- Работая в Интернет, не соглашаться на непрошенные предложения загрузить файл или установить программу

Общим местом всех таких правил являются два принципа:

- Использовать только те программы и файлы, которым доверяешь, происхождение которых известно

- Все данные, поступающие из внешних источников — с внешних носителей или по сети — тщательно проверять

Вторая группа правил, обычно включает такие характерные пункты:

- Следить за тем, чтобы программы, обеспечивающие защиту, были постоянно запущены, и чтобы функции защиты были активированы

- Регулярно обновлять антивирусные базы

- Регулярно устанавливать исправления операционной системы и часто используемых программ

- Не менять настройки по умолчанию программ, обеспечивающих защиту, без необходимости и полного понимания сути изменений

Здесь также можно проследить два общих принципа:

- Использовать наиболее актуальные версии защитных программ — поскольку способы проникновения и активации вредоносных программ постоянно совершенствуются, разработчики защитных программ постоянно добавляют новые технологии защиты и пополняют базы известных вредоносных программ и атак. Следовательно, для наилучшей защиты рекомендуется использовать самые последние версии

- Не мешать антивирусным и другим защитным программам выполнять свои функции — очень часто пользователи считают, что защитные программы неоправданно замедляют работу компьютера, и стремятся за счет безопасности повысить производительность. В результате значительно увеличиваются шансы на заражение компьютера вирусом

На домашнем компьютере пользователь сам устанавливает себе правила, которым он считает нужным следовать. По мере накопления знаний о работе компьютера и о вредоносных программах, он может сознательно менять настройки защиты или принимать решение об опасности тех или иных файлов и программ.

В большой организации все сложнее. Когда коллектив объединяет большое количество сотрудников, выполняющих разные функции и имеющих разную специализацию, сложно ожидать от всех разумного поведения с точки зрения безопасности.

Поэтому в каждой организации правила работы с компьютером должны быть общими для всех сотрудников и утверждены официально. Обычно, документ, содержащий эти правила называется инструкцией пользователя.

Кроме основных правил, перечисленных выше, он должен обязательно включать информацию о том, куда должен обращаться пользователь при возникновении ситуации, требующей вмешательства специалиста.

При этом инструкция пользователя в большинстве случаев содержит только правила, ограничивающие его действия. Правила использования программ в инструкцию могут входить только в самом ограниченном виде. Поскольку большинство пользователей недостаточно компетентны в вопросах безопасности, они не должны, а часто и не могут менять настройки средств защиты и как-то влиять на их работу.

Но если не пользователи, то кто-то другой все-таки должен отвечать за настройку средств защиты и за управление ими. Обычно это специально назначенный сотрудник или группа сотрудников, которые сосредоточены на выполнении одной задачи — обеспечении безопасной работы сети.

Сотрудникам, ответственным за безопасность, приходится устанавливать и настраивать защитные программы на большом количестве компьютеров.

Если на каждом компьютере заново решать, какие настройки безопасности должны быть установлены, несложно предположить, что разные сотрудники в разное время и на разных компьютерах установят пусть и похожие, но несколько разные настройки.

В такой ситуации будет очень сложно оценить, насколько защищена организация в целом, т. к. никто не знает всех установленных параметров защиты.

Чтобы избежать описанной ситуации в организациях выбор параметров защиты осуществляется не на усмотрение ответственных сотрудников, а в соответствии со специальным документом — политикой безопасности. В этом документе написано, какую опасность несут вредоносные программы и как от них нужно защищаться. В частности, политика безопасности должна давать ответы на такие вопросы:

- Какие компьютеры должны быть защищены антивирусами и другими программами

- Какие объекты должны проверяться антивирусом — нужно ли проверять заархивированные файлы, сетевые диски, входящие и исходящие почтовые сообщения и т. д.

- Какие действия должен выполнять антивирус при обнаружении зараженного объекта — поскольку обычные пользователи не всегда могут правильно решить, что делать с инфицированным файлом, антивирус должен выполнять действия автоматически, не спрашивая пользователя

Технологии защиты информации. Методы и средства

Информационная безопасность (ИБ) – это защищенность данных от негативных воздействий, которые могут нанести урон. Для обеспечения ИБ применяются методы защиты информации.

Базовые элементы информационной безопасности

Рассмотрим основные составляющие информационной безопасности:

- Доступность. Предполагает доступ субъектов к необходимой информации. Под субъектами понимаются компании, которые имеют право на доступ к соответствующим данным.

- Целостность. Сведения должны быть защищены от незаконного видоизменения, порчи.

- Конфиденциальность. Предполагает защищенность от несанкционированного доступа к данным.

Категории относятся как к самой информации, так и к инфраструктуре, с помощью которой хранятся сведения.

Разновидности угроз информационной безопасности

Угроза – это то, что может нанести урон ИБ. Ситуация, предполагающая угрозу, называется атакой. Лицо, которое наносит атаку ИБ, – это злоумышленник. Также существуют потенциальные злоумышленники. Это лица, от которых может исходить угроза.

Угрозы доступности

Частая угроза доступности – это непредумышленные ошибки лиц, работающих с информационной системой. К примеру, это может быть введение неверных данных, системные ошибки.

Случайные действия сотрудников могут привести к потенциальной угрозе. То есть из-за них формируются уязвимые места, привлекательные для злоумышленников. Это наиболее распространенная угроза информационной безопасности.

Методами защиты являются автоматизация и административный контроль.

Рассмотрим подробнее источники угроз доступности:

- Нежелание обучаться работе с информационными системами.

- Отсутствие у сотрудника необходимой подготовки.

- Отсутствие техподдержки, что приводит к сложностям с работой.

- Умышленное или неумышленное нарушение правил работы.

- Выход поддерживающей инфраструктуры из обычного режима (к этому может привести, к примеру, превышение числа запросов).

- Ошибки при переконфигурировании.

- Отказ ПО.

- Нанесение вреда различным частям инфраструктуры (к примеру, проводам, ПК).

Большая часть угроз относится к самим сведениям. Однако вред может быть также нанесен инфраструктуре. К примеру, это могут быть сбои в работе связи, систем кондиционирования, нанесение вреда помещениям.

Угрозы целостности

Центральная угроза целостности – это воровство и подлоги. Возникают они вследствие действий сотрудников компании. Согласно данным издания USA Today, в 1992 году вследствие рассматриваемых причин был нанесен совокупный ущерб в размере 882 000 000 долларов. Рассмотрим примеры источников угроз:

- Ввод неправильных данных.

- Изменение сведений.

- Подделка заголовка.

- Подделка всего текста письма.

- Отказ от исполненных действий.

- Дублирование информации.

- Внесение дополнительных сведений.

Внимание! Угроза нарушения целостности касается и данных, и самих программ.

Базовые угрозы конфиденциальности

Базовая угроза конфиденциальности – это использование паролей злоумышленниками. Благодаря знанию паролей заинтересованные лица могут получить доступ к конфиденциальным сведениям. Источники угрозы конфиденциальности:

- Использование многоразовых паролей с сохранением их на источниках, к которым могут получить доступ злоумышленники.

- Использование одних и тех же паролей в различных системах.

- Размещение информации в среде, которая не обеспечивает конфиденциальность.

- Использование злоумышленниками технических средств. К примеру, прослушивающие устройства, специальные программы, фиксирующие введенный пароль.

- Выставки, на которых презентуется оборудование с конфиденциальными сведениями.

- Хранение сведений на резервных носителях.

- Распространение информации по множеству источников, что приводит к перехвату сведений.

- Оставление ноутбуков без присмотра.

- Злоупотребление полномочиями (возможно при обслуживании инфраструктуры системным администратором).

Суть угрозы конфиденциальности кроется в том, что злоумышленник получает доступ к данным в момент наибольшей их неуязвимости.

Методы защиты информации

Методы защиты, как правило, используются в совокупности.

Инструменты организационно-правовой защиты

Основным инструментом организационно-правовой защиты являются различные организационные мероприятия, осуществляемые в процессе формирования инфраструктуры, с помощью которой хранится информация.

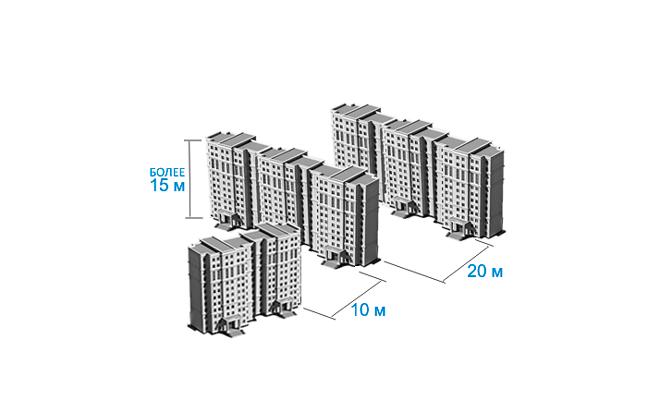

Данные инструменты применяются на этапе возведения зданий, их ремонта, проектирования систем. К инструментам организационно-правовой защиты относятся международные договоры, различные официальные стандарты.

Инструменты инженерно-технической защиты

Инженерно-технические средства – это различные объекты, обеспечивающие безопасность. Их наличие обязательно нужно предусмотреть при строительстве здания, аренде помещения. Инженерно-технические инструменты обеспечивают такие преимущества, как:

- Защита помещения компании от действий злоумышленников.

- Защита хранилищ информации от действий заинтересованных лиц.

- Защита от удаленного видеонаблюдения, прослушивания.

- Предотвращение перехвата сведений.

- Создание доступа сотрудников в помещение компании.

- Контроль над деятельностью сотрудников.

- Контроль над перемещением работников на территории компании.

- Защита от пожаров.

- Превентивные меры против последствий стихийных бедствий, катаклизмов.

Все это – базовые меры безопасности. Они не обеспечат полную конфиденциальность, однако без них невозможна полноценная защита.

Криптографические инструменты защиты

Шифрование – базовый метод защиты. При хранении сведений в компьютере используется шифрование. Если данные передаются на другое устройство, применяются шифрованные каналы. Криптография – это направление, в рамках которого используется шифрование. Криптография используется в следующих целях:

- Защита конфиденциальности сведений, которые передаются по открытым каналам.

- Возможность подтверждения подлинности сведений, которые передаются по различным каналам.

- Обеспечение конфиденциальности сведений в том случае, если они размещены на открытых носителях.

- Сохранение целостности данных при их передаче и хранении.

- Подтверждение отправки сообщения с информацией.

- Защита ПО от несанкционированного применения и копирования.

КСТАТИ! Криптография – это более продвинутый метод обеспечения защиты сведений.

Программно-аппаратные инструменты для защиты сведений

Программно-аппаратные инструменты включены в состав технических средств. К примеру, это могут быть:

- Инструменты для ввода сведений, нужных для идентификации (идентификация по отпечаткам пальцев, магнитные и пластиковые карты доступа).

- Инструменты для шифрования данных.

- Оборудование, предупреждающее несанкционированное использование систем (к примеру, электронные звонки, блокираторы).

- Инструменты для уничтожения сведений на носителях.

- Сигнализация, срабатывающая при попытках несанкционированных манипуляций.

В качестве этих инструментов могут выбираться разные программы. Предназначаются они для идентификации пользователей, ограничения доступа, шифрования.

Для полноценной защиты применяются и аппаратные, и программные инструменты. Комплекс мер обеспечивает наивысшую степень защиты. Однако руководитель должен помнить, что добиться стопроцентной защиты невозможно.

Всегда остаются слабые места, которые нужно выявлять.

Методы организации защиты информации | Защита информации

Если есть угроза — должны быть и методы защиты и противодействия.. Способы — это средства для достижения поставленных задач и порядок методов приемов использования сил по защите конфиденциальной информации.

Принцип действие человека на подсознании рассчитан на достижение положительных результатов. Опыт профессионалов в сфере защите информации достаточно ясно определил совокупность средств, сил и приемов, нацеленных на гарантирование информационной безопасности или информационной надежности.

Обеспечение информационной надежности или информационной безопасности достигается путем следующих действий направленных на:

- Выявление угроз выражается в порядочном анализе и контроле допустимых появлений потенциальных или реальных угроз а также своевременных мерах по их предупреждению;

- предупреждение угроз, достигается путем обеспечения информационной безопасности или информационной надежности в пользу упреждения и их возникновению

на обнаружение угроз с анализом рисков; - Включение мер по уничтожению угрозы или преступных действий и локализацию преступных действий;

- обнаружение угроз, достигается путем определения конкретных преступных действий и реальных угроз;

- ликвидацию последствий относительно угроз и преступных конкретных действий. Восстановление статус-кво (рис. 1).

Методы защиты информации:

- препятствие — средство физического преграждения действий злоумышленнику относительно критической информации

- управление доступом — средства защиты информации регулированием использования всех ресурсов ИС в ИТ. Такие методы должны защищать от несанкционированного доступа к информации

- Алгоритмы шифрования — методы реализуют как при хранении так и при обработке информации. При передаче информации — это главный и единственный метод защиты

- Регламентация — создание условий для хранение и обработки информации в информационной системе, при которых стандартны и нормы по защите реализуются в наибольшей степени

- Принуждение — средство защиты, которое заставляет пользователей соблюдать правила работы в информационной системе

- Побуждение — средство защиты, побуждающее пользователей информационной системы не нарушать правила, за счет этических и моральных норм

- Аппаратные средства — устройства, которые встроенные в вычислительные механизмы или подключаются с помощью интерфейсов

- физические средства — разные инженерные сооружения, которые защищают персонал, информацию, устройства, вещи от злоумышленников

- Программные средства — ПО которое внедряется в информационную систему для реализации защиты

- Организационные средства — достигаются на основе нормативных документов, которые регулируют работу сотрудников таким образом, что бы реализовать максимальную защиту информационной системы

Предупреждение противоправных действий и возможных угроз информационной безопасности может быть обеспечено различными средствами и мерами, начиная от соблюдение отношений между сотрудниками организационными методами заканчивая защиты аппаратными, физическими,программными и криптографическими методами(поточные шифры или блочное шифрование или shema_Rabina). Предупреждение угроз также возможно этапом получения информации о подготовительных действиях, готовящихся актах, планируемых хищениях и других элементах преступных действий. Для таких целей нужна служба безопасности с информаторами в разных сферах действия с разными задачами. Одни наблюдают и дают объективную оценку происходящей ситуации. Другие оценивают отношения сотрудников внутри коллектива на различных уголках предприятия. Третьи работают среди преступных формирований и конкурентов.

Рисунок 1

Для предупреждения угроз очень существенно играет деятельность информационно-аналитической службы безопасности на основе анализа особой обстановки и деятельности злоумышленников и конкурентов. Если есть доступ к сети интернет, службе безопасности нужно учитывать проблемы защиты информации в сетях. А также характеристики проводных линий связи или полосы пропускания и пропускную способность.

Защита от разглашения данных сводится к создании каталога сведений, представляющих коммерческую тайну на предприятии. Этот каталог сведений должен быть доведен до каждого работника на предприятии, с обязательством в письменном виде этого сотрудника сохранять эту тайну. Одним из важных действий служится система контроля за сбережение целостности и конфиденциальности коммерческих секретов.

Защита конфиденциальной информации от утечки работает на основе учета, выявления и контроля вероятных путей утечки в конкретных ситуациях а также осуществлению технических, организационных, организационно-технических мероприятий по их уничтожению.

Защита конфиденциальной информации от несанкционированного доступа действует на основе реализацией технических, организационных, организационно-технических процедур по противодействию НСД. А также контроля способов несанкционированного доступа и анализа.

На практике все мероприятия в определенной степени используют технические механизмы информационной безопасности, и они подразделяются на три группы(рис. 2):

- организационные (в сфере технических средств);

- технические.

- организационно-технические;

Рисунок 2

Референция защитных действий

Защитная работа, а также приемы и процедуры по поддержании информационной безопасности классифицируют по характеристикам и по объектам защиты которые делятся на следующие параметры:

По ориентации — защитные методы можно классифицировать как действия, курс на защиту персонала, финансовых и материальных активов и информации как фонд.

По способам — это обнаружение (к примеру: методы обнаружения ошибок) или системы обнаружения атак, предупреждение, выявление, пресечение и восстановление.

По направлениям — это защита на основе правовых методов, организационных и инженерно-технических действий.

По охвату защитные средства могут быть нацелены на защиту периметра предприятия, отдельных помещений, здания, конкретных групп аппаратуры, технических средств и систем, отдельных элементов (домов, помещений, аппаратуры) опасных с точки зрения НСД к ним.

Причиной информации могут быть документы, люди, отходы, технические средства и тд. Носители информации могут быть акустические и электромагнитные поля, либо вещества (изделие, бумага, материал). Средой распространения служит жесткие среды или воздушное пространство.

Правонарушитель может обладать всеми нужными средствами приема электромагнитной и акустической энергии, воздушное наблюдение и возможностью анализировать материалы представления информации.

Представления информации в вещественных формах. Для исключения неправомерного овладения конфиденциальной информацией, следует обработать сигнал или источник информации средствами шифрования приглушенные или других.

С повышением темпов использования и распространения информационных сетей (seti_PDH или seti_dwdm) и ПК увеличивается роль разных факторов, вызывающих разглашение, утечку и НСД к информации. Таковыми являются:

В связи с этим, основные целb защиты информации в информационных сетях и ПК есть:

- предупреждение утечки информации и потерь, вмешательства и перехвата на всех степенях влияния, для всех объектов территориально разделенных;

- обеспечение прав пользователей и юридических норм в связи ДОСТУПА к информационным и остальным ресурсам, предполагающее административный смотр за информационной деятельностью, включая действия персональной ответственности за следованием режимов работы и правил пользования;

Нужно учитывать спецификацию физической среды Ethernet и token ring.

Рисунок 3

Выводы

1.Обеспечение информационной надежности или безопасности достигается организационными,техническими и организационно-техническими процедурами, любое из которых обеспечивается своеобразными методами, средствами и мерами, имеющими соответствующими параметрами.

2.Разнообразные действия и условия, способствующие незаконному или неправомерному усвоению конфиденциальными данными, вынуждает использовать не менее разнообразных способов, средств, сил и для обеспечения информационной безопасности или надежности.

3.Основными задачами охраны информации служит гарантирование конфиденциальности, целостности и достаточности информационных ресурсов. А также разработать политику безопасности и внедрить ее в систему.

4.Методы обеспечения информационной защиты должны быть нацелены на упреждающий темперамент действий, наведенных на заблаговременные пути предупреждения вероятных угроз коммерческим секретам.