- Последние новости WannaCry: крупнейшая киберэпидемия в истории

- Где был обнаружен WannaCry

- На кого был нацелен WannaCry

- Как удалить WannaCry

- «Выключатель»

- Сколько заработали киберпреступники

- Это выглядит как WannaCry, но не является им

- Эпилог

- Создатели WannaCry: Кто они?

- Сотни тысяч компьютеров во всём мире поражены — ОдигитриЯ

- Как WannaCry «реализовала» сценарий «Терминатора-2»

- Кто ты, Джон Конор нашего времени

- Вирус Wanna Cry заразил десятки тысяч компьютеров по всему миру. Новости. Первый канал

- Эпидемия шифратора WannaCry: описание, как работает, как не стать жертвой вируса

Последние новости WannaCry: крупнейшая киберэпидемия в истории

Последние новости от Avast: кто больше всего пострадал, кто был мишенью, как удалить WannaCry, нужно ли платить вымогателям и многое другое о вирусе WanaCrypt0r

В минувшую пятницу на календарях было вовсе не 13ое число, хотя многим показалось именно так. Сотни тысяч компьютеров по всему миру, в том числе и в органах государственной власти, были поражены программой-вымогателем WannaCry (WanaCrypt0r, WCry). На данный момент нами зафискировано более 250 000 случаев атак в 116 странах.

По нашим данным около 15% от 400 млн наших клиентов не установило обновления безопасности Windows, закрывающие уязвимость MS17-010. Если на нем не установлен антивирус Avast, который защищает от подобного типа угроз, это может поставить под угрозу данные на устройстве.

Уже к утру пятницы мы зафиксировали более 57 000 случаев атак шифровальщика WCry на наших пользователей. После полуночи, это число увеличилось до 100 000.

Более чем сто тысяч человек столкнулись с атакой этого вируса-вымогателя в первые сутки, но антивирус Avast заблокировал угрозу и предотвратил заражение компьютера.

По мере развития ситуации все стали понимать, что мы стали свидетелями крупнейшей на данный момент киберэпидемии в истории.

Где был обнаружен WannaCry

Ниже представлена динамика обнаружения WanaCryptor.

Мы защищаем от всех разновидностей этого вируса. Некоторые исследователи утверждают, что пик заражений вымогателем пройден, но это относится лишь к одной из разновидностей шифровальщика, который как компьютерный червь распространился многие устройства.

После основной вспышки мы фиксировали около 10 000 случаев атак в час, что все равно является очень высоким показателем лишь для одного образца вируса-вымогателя.

Позже один из исследователей нашел способ деактивации вируса, «выключатель», о котором мы поговорим позднее. И количество атак к вечеру пятницы значительно снизилось: до 2 000 случаев в час.

С этого момента это число понемногу снижается, и мы надеемся, что этот тренд сохранится.

Мы определили 10 стран, которые по нашим данным более всего пострадали от данного вируса:

- Россия

- Украина

- Тайвань

- Индия

- Бразилия

- Таиланд

- Румыния

- Филиппины

- Армения

- Пакистан

Более половины зафиксированных нами попыток атак пришлись на российских пользователей.

На кого был нацелен WannaCry

WanaCrypt0r, как и большинство других вирусов-шифровальщиков, не пытался охватить какую-то специфическую аудиторию. Глобальное распространение осуществлялось при помощи эксплойта EternalBlue (MS17-010), использующего уязвимость в службе SMB (Server Message Block, протокола сетевого доступа к файловым системам) ОС Windows.

Таким образом, по большей части от вымогателя пострадали пользователи, которые не установили мартовское обновление безопасности Windows, закрывающее данную уязвимость. А также обладатели устаревших операционных систем. Из-за этого Microsoft пришлось экстренно выпускать патчи даже для Windows XP, которая не поддерживается компанией уже около трех лет.

Вирус получил столь широкое распространение и потому, что каждый уязвимый компьютер мог заразиться от другого инфицированного устройства в рамках одной локальной сети без каких бы то ни было действий со стороны пользователей. Активированная программа-вымогатель сканирует локальные сети и подсети, случайным образом выбирая IP-адреса для следующей атаки. Обнаружив уязвимый компьютер, вирус распространяется и на это него.

Несмотря на незащищенность поклонников Windows XP, которые вообще не обладали необходимыми обновлениями безопасности; большая часть атак, которую мы отразили, пришлась на Windows 7 — пользователи которой просто не имели установленным патч, несмотря на его наличие. Мы настоятельно рекомендуем установить обновления безопасности Windows тем, кто этого не сделал.

Как удалить WannaCry

Удаление вируса WCry — нетрудное дело. Антивирусная программа должна быть способна удалить вымогатель и поместить все вредоносные файлы в карантин. Но это не решает проблему восстановления доступа к данным, так как они остаются зашифрованными.

На данный момент не существует ни одной бесплатной программы по дешифровке файлов от данного вымогателя. Судя по нашему анализу, вирусом используются сильные методы шифрования (AES-128 в комбинации с RSA-2048).

Лучшим решением на данный момент будет восстановление файлов из источника резервного копирования (если вы его выполняли).

Его необходимо сделать уже после переустановки системы, с обновлением всех патчей и, для максимальной безопасности, с отключенным интернетом для минимизации риска заражения файлов резервного копирования.

«Выключатель»

Исследователю, известному как MalwareTech, удалось замедлить эпидемию, предотвратив распространение самого популярного варианта вируса WаnnaCry.

При атаке вирус обращался к бессмысленному адресу iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. В коде вымогателя указывалось, что если обращение к этому домену прошло успешно (то есть, если он зарегистрирован), то заражение следует прекратить. Зарегистрировав данный адрес, специалист остановил дальнейшее распространение этого вида вымогателя.

До сих пор неясна мотивация киберпреступников в создании этой лазейки. Хочется верить, что она была оставлена для случая, если создатели вируса захотят остановить атаки.

Стоит отметить, что внутренние компоненты вымогателя, его шифрующая часть, не содержат подобные лазейки и все еще опасны. Поэтому при прямой передаче подобного вируса, к примеру, из зараженного файла с USB-носителя, все еще существует вероятность поражения устройства.

Домен в коде можно сравнить с ручным тормозом автомобиля — вы можете использовать его в экстренных случаях для остановки машины, но вы не можете при этом ее контролировать. Вскоре злоумышленники обошли эту защиту, выпустив множество новых версий шифровальщика, в которой отсутствует код для обращения к этому домену.

С момента обнаружения данной лазейки, скорость распространения WаnnaCry существенно снизилась. Но мы уже обнаружили по меньшей мере 6 других вариантов этого вируса, которые содержат другие подобные «выключатели» (в том числе доменные адреса).

Также нами было найдено несколько образцов без каких бы то ни было лазеек, что может привести к неконтролируемому распространению этого вредоносного ПО.

Основываясь на схожие черты всех образцов, мы считаем, что поздние версии WanaCrypt0r являются лишь модифицированными версиями первоначального варианта и были созданы другими злоумышленниками.

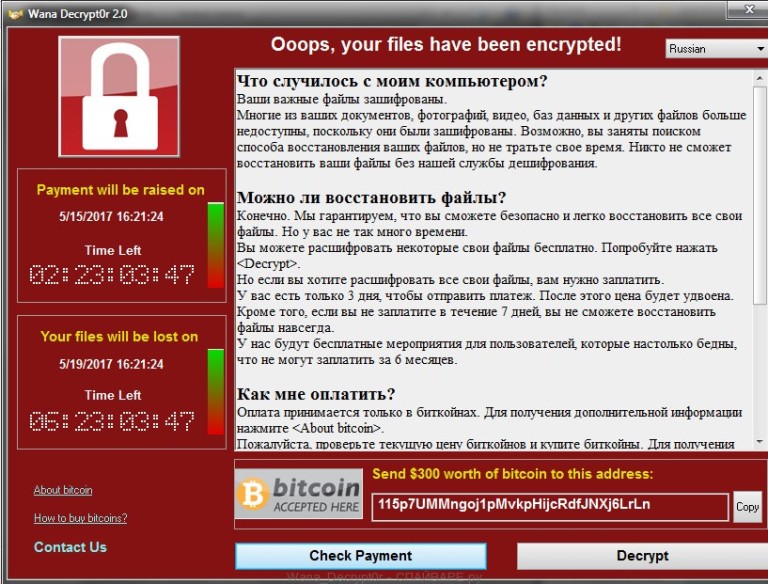

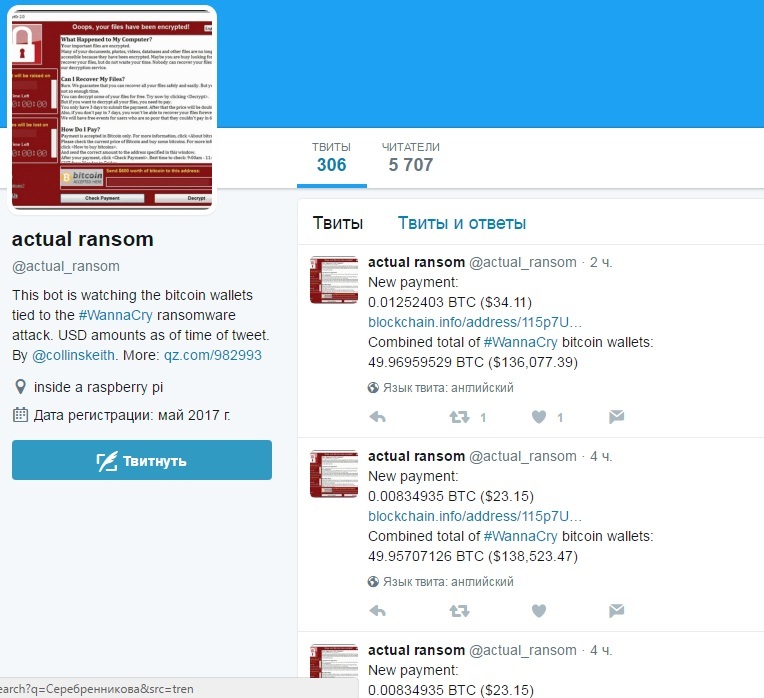

Сколько заработали киберпреступники

Различные образцы WаnnaCry требуют выкуп в размере $300 – $600. Требуемая сумма со временем может увеличиваться. Угрозы об удалении файлов по истечении семи дней, заявленные большинством образцов, являются беспочвенными.

Мы проследили за биткоин-кошельками, указанными в сообщениях, и на момент написания статьи зафиксировали более 260 платежей на общую сумму в 41 биткоин. Это примерно $70 000, что вряд ли удовлетворяет злоумышленников, учитывая глобальное распространение WanaCryptor и нанесенный им ущерб.

Однако, пока счетчик вымогателя работает, приближая время оплаты к концу и угрожая удалить файлы (что в большинстве данных случаев является обманом), мы ожидаем увеличение количества платежей в ближайшие два дня.

Мы настоятельно рекомендуем не платить вымогателям, потому как это не гарантирует, что ваши файлы будут расшифрованы.

Более того, получаемые средства поддерживают их деятельность и побуждают киберпреступников на новые вредоносные кампании.

Это выглядит как WannaCry, но не является им

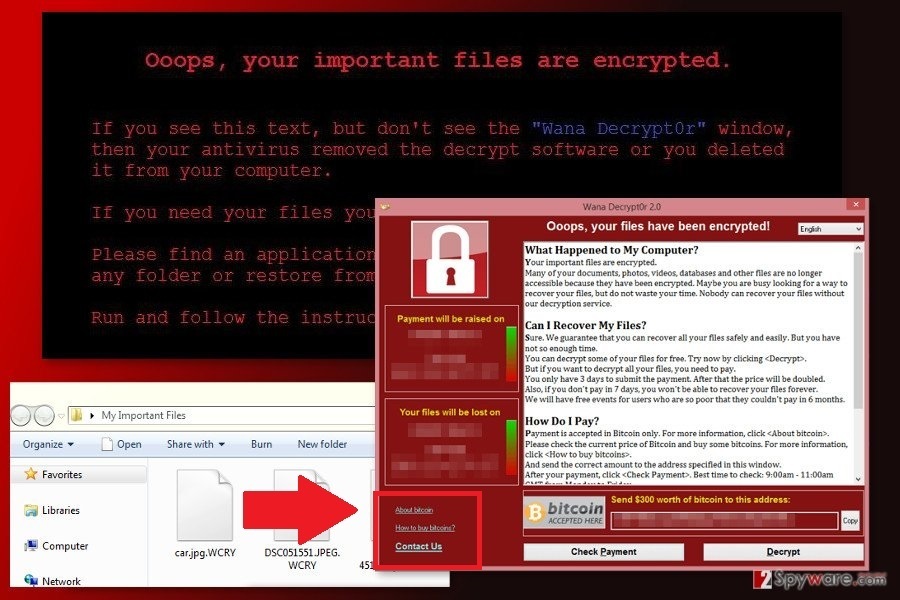

Как только WanaCrypt0r стал популярным, активизировались остальные злоумышленники, которые почувствовали тренд и начали этим пользоваться. Мы все чаще обнаруживаем различные низкокачественные программы-вымогатели, имитирующих WаnnaCry. Например, на скриншоте ниже.

Эпилог

В тот пятничный день, я и мои коллеги принимали участие в CARO workshop, великолепной антивирусной конференции, на котором мы обсуждали недавнюю программу-вымогатель Spora, которая также распространяется как компьютерный червь. На протяжении конференции, мы разговаривали с экспертами других компаний об трендах и вирусных вспышках последних лет.

Дискуссии о прошлом быстро закончились с приходом новостей о настоящем. Трудно описать атмосферу, в которой мы находились — мы начали делать все возможное, чтобы справиться с этой атакой. В конце дня уже было понятно, что мы только что с толкнулись с самой крупной киберэпидемией в истории.

Мы будем следить за развитием дальнейших событий. Уже наблюдаются различные спекуляции о корнях этой атаки, а также другие онлайн-угрозы с применением похожих методов заражения.

Создатели WannaCry: Кто они?

За хакерами охотятся миру.

Программа-вымогатель, жертвами которой оказались частные ПК и системы государственных ведомств по всему миру, является глобальной проблемой.

По данным СМИ, вирус создан на основе программного обеспечения, которое ранее принадлежало Агентству национальной безопасности США.

Подавляющее большинство специалистов по кибербезопасности и государственные спецслужбы работают над тем, чтобы найти злоумышленников. На этот счет существует немало версий, как экспертов, так и частных программистов.

Кто они?

Несколько дней назад в Сети появилась информация о том, что создатели WannaCry имеют отношение к Северной Корее.

В частности, согласно данным «Лаборатории Касперского» и «Symantec» вирус разработан хакерской организацией Lazarus Group – группой, деятельность которой связана с КНДР.

Хотя сами представители обеих компаний сообщают, что их выводы предварительные и нуждаются в дополнительном расследовании.

В исследовательском отделе F-Secure сообщили, что пока нет ни одного доказательства причастности той или иной организации к разработке программы-вымогателя.

Иные специалисты предполагают, что создатели WannaCry являются новой организацией. На сегодняшний день в вирусе нет ни одних специфических черт, которые бы идентифицировали создателя. Это и есть некое доказательство деятельности новой хакерской группировки.

Единственной зацепкой является то, что метка времени создания WannaCry указывает на девятичасовой линии на восток от Гринвича. Данный факт свидетельствует о местонахождении преступников в Китае, Японии, Корее, Индонезии, Филиппинах или на Дальнем Востоке в России.

Ранее в СМИ появлялась информация о том, что к взлому 200 тыс. компьютеров причастна Америка, поскольку именно с помощью программного обеспечения Агентства национальной безопасности США был запущен мощный вирус в Сети.

А может вправду новички?

Многие склонны полагать, что создателями программы-вымогателя действительно являются именно новички. На это указывает факт чрезмерной успешности проекта. Более 200 тыс. компьютеров уже поражены вирусом WannaCry, собирать с каждого (или с подавляющего большинства) владельца поврежденного ПК – задача не из легких или, как минимум, трудоемкая.

Еще одним доказательством того, что хакеры являются новой группировкой – в коде вируса отсутствует зарегистрированный адрес домена.

Механизм деятельности вируса заключается в том, что регистрация того самого домена работает как рубильник. Неожиданно для себя самого, остановить распространение WannaCry удалось Маркусу Хатчинсу.

Исследователь попросту зарегистрировал необходимую часть программы.

Специалисты считают, что нужно найти информацию, были ли попытки регистрации домена раньше. Это может пролить свет на местонахождение преступной группировки. Однако есть другая сторона медали, ведь программный код мог быть вписан заведомо неверный. Таким образом, хакеры могли «замести свои следы».

Вымогатели используют сразу три биткойна, что затруднит работу удаления вируса WannaCry с компьютеров своих жертв. Хотя есть сомнение, будут ли они вообще это делать.

Примечательно, что первая версия вируса WannaCry 1.0 распространялась с помощью отдельных сайтов. Однако на этот трюк разработчики не смогли уловить практически ни одного пользователя Сети. Это было небольшая часть проекта, которая не увенчалась успехом.

Вторая попытка оказалась успешной. Версия 2.0 практически ничем не отличалась от первой за исключением того, что программа начала работать по принципу «червя». Она самостоятельно внедряется в программное обеспечение.

Нужно ли платить?

Специалисты считают, что платить вымогателям не нужно. Неизвестно, будет ли это целесообразным, поскольку сами хакеры могут попросту не разблокировать программу. Критики сообщают, что оплата хакерских услуг может вывести на их след. Зарегистрированный блокчейн дает публичную информацию о том, кто зарегистрировал биткойн. На сегодняшний день на счета вымогателей переведено около $50 тыс.

«В конце концов, эти люди хотят денег, и рано или поздно эти суммы будут куда-то перенаправлены. Когда именно это произойдет, неизвестно, и, как мы думаем, это зависит от того, сколько именно денег будет им выплачено в течение ближайших нескольких дней», сообщил представитель Elliptic доктор Джеймс Смит. За доменами следят многие специалисты мира.

Как не попасться на удочку?

WannaCry работает по принципу шифровки файлов, которые можно «разморозить» только при помощи оплаты определенной суммы вымогателям. Устанавливается вирус через документы, которые распространяются с помощью электронной почты. Для того, чтобы обезопасить свой Windows, нужно обновить систему, сообщают специалисты.

На сегодняшний день спецслужбы и эксперты в области кибербезопасности работают над тем, чтобы найти злоумышленников. Ни одна из ранее озвученных версий по поводу идентификации злоумышленников не подтверждена.

В процессе своей деятельности WannaCry был подвержен модификации авторами оригинального вымогателя (первый случай – 13 мая, второй – 14 мая), потому пока трудно утверждать, не будут ли продолжены атаки с помощью программного обновления вируса-вымогателя.

За развитием событий продолжает следить весь мир.

Сотни тысяч компьютеров во всём мире поражены — ОдигитриЯ

12 мая во всем мире начались массовые хакерские атаки. С этого дня компьютеры всего мира находятся под действием атаки, оказавшейся самой масштабной за всю историю. К 16 мая вирусом-вымогателем WanaCrypt0r 2.

0 (он же WannaCry) заражены уже, по разным оценкам, от 200 тысяч до миллиона компьютеров в не менее чем 150 странах. Атакованы как компьютеры как частных лиц, так и коммерческих структур и госорганизаций, включая спецслужбы. Как минимум 40 тысяч компьютеров пострадали только в Китае.

Атакам подверглись серверы больниц Великобритании, крупнейший железнодорожный оператор Германии, французский автопроизводитель Renault и другие.

В России хакеры атаковали сервер МВД, МЧС, Минздрава, РЖД, телекоммуникационные компании с «МегаФон», «ВымпелКом» и МТС и ряда российских банков. Атаки на электронную инфраструктуру зафиксировал Сбербанк. По некоторым данным, атакам подверглись и серверы Следственного комитета, однако в СК эту информацию опровергли.

Вирус, блокируя файлы в компьютерах, работающих на операционной системе Windows старой версии, требует выкуп за их разблокировку — платить надо в биткоинах.

За снятие блокировки пользователям предлагалось в течение трех суток заплатить выкуп — от 300 до 600 долларов. И многие деньги перевели.

Так, исполнители кибератаки уже получили более 42 тысяч долларов, однако до сих пор сумма со счетов не снята.

Глава Microsoft Брэд Смит заявил, что доля ответственности за глобальную кибератаку вируса-вымогателя WannaCry лежит на правительствах и спецслужбах, в частности он упомянул ЦРУ и АНБ США. По его словам, именно украденные из АНБ данные об уязвимостях затронули пользователей по всему миру. Предполагается, что создатели вируса взяли за основу вредоносную программу АНБ США Eternal Blue.

Слова Смита поддержал президент России Владимир Путин заявивший, что первичным источником вируса WannaCry являются американские спецслужбы. При этом российский лидер указал, что в результате хакерской атаки российские учреждения не понесли существенного ущерба.

Историю с WannaCry назвали небывалой в истории массированной кибератакой всемирного значения. Но если слово «кибер» здесь ещё можно использовать, то остальные – нет. Это не атака и не всемирного значения. Это чисто медийный феномен. Ситуация следующая.

Это обычный вирус, обычный винлокер, подобные которому в нашей, например, стране гуляют последние 10-12 лет. В WannaCry с точки зрения технологии нет ничего необычного, и с точки зрения метода внедрения – тоже. То есть это довольно распространённые вещи.

Слова про атаку мирового значения, скорее, относятся к тому, что все мировые СМИ об этом пишут.

Вы можете найти в интернете статьи о, например, явлении ботнет (про это писали довольно много раз),. Ботнет – это сеть заражённых компьютеров. Она содержит в себе по меньшей мере миллиона полтора инфицированных устройств (есть мнения, что и гораздо больше).

Хозяева компьютеров-зомби не знают о том, что они заражены и ботнет работает. Есть управляющий сервер, который присылает задания этим компьютерам – они их исполняют. То есть компьютеры превращены в рабов хакеров, которые сумели поставить на них вирусы. Хакеры «скликивают» рекламу на Ютубе – вот их бизнес.

Вместе они «скликивают» рекламу в видео-роликах на три миллиона долларов в день. То есть это один из самых крупных хакерских проектов. Представьте себе: миллионы заражённых компьютеров, три миллиона долларов в день.

А тут вам рассказывают, что «кибератака мирового значения» – это когда по всему миру заражено 200 тысяч пользователей и эти злоумышленники заработали 42 тысячи долларов. Понимаете соотношение?

Дело в том, что атаки идут всё время. Последняя отличается от предыдущих только тем, что, во-первых, вирус сам себя объявляет – «я тут, на компьютере, вот тебе страшная красная плашка, я тебя сейчас напугаю, а ты мне деньги плати». И, во-вторых, тем, что СМИ это дело раскрутили с действительно редким размахом.

Каждый день в оборот мировой сети запускают несколько множество вирусов – 30-40 тысяч. И создаются они в основном автоматическими генераторами вирусов.

Это работает так: вирус берёт генераторы вирусов уже с известными деталями (такой конструктор); хакер выбирает, какие свойства ему нужны, генерирует вирус; потом прогоняет его через наиболее популярные антивирусы (их штук тридцать), удостоверяется, что вирус их пробивает в настоящий момент, его не ловят.

После этого хакер отдаёт продукт тем, кто умеет рассеять вирус. Например, разослать в электронной почте в спаме, применяется социотехника, уговаривающая открыть вложения. Или выкладывают вирус на серверы, где скачивают популярные фильмы, программы, порно, ещё что-то. Выкладывают заражённые файлы и добиваются, чтобы их тоже скачали.

То есть идёт посев вируса с применением социотехники. Большинство вирусов, сгенерированные таким образом, не становятся успешными. Но какие-то становятся успешными – и гораздо более успешными, чем этот вирус WannaCry. Только они тихие.

Они создают ботнет на миллион компьютеров и дальше начинают тихо, эффективно выкачивать для своих хозяев деньги, то есть рассылать спам, взламывать сервера, осуществлять DDoS-атаки и так далее. Поскольку они себя не рекламируют, то пользователи элементарно не знают, что их компьютеры заражены. Поэтому истерия о том, что это «самая крупная атака в истории» – это всё ерунда. Это просто журналисты придумали.

Крупных атак было в истории много. Самая первая массовая атака, про которую много писали, случилась в январе 2003 года. В сеть был запущен первый массовый «червь», который обрушил многое в Южной Корее, почти сорвал выборы в Канаде и так далее. Тоже действовал по всему миру, был не менее распространённым.

То есть это довольно обычное, рядовое явление. Значит, уникальность майского вируса 2017 года только в том, что его очень сильно раскрутили СМИ. Почему – это отдельный разговор. Можно рассуждать о том, что уникальность WannaCry в том, что он не сконструирован генераторами, а извлечён из арсенала американского АНБ.

Это боевой вирус, который слегка перелицевали, оживили (потому что в открытый доступ его выкладывали в результате утечек стерилизованным, неживым) – и запустили. Я думаю, что туда вставили плашку о шифровании с требованием о выкупе, чтобы он себя объявлял – просто для того, чтобы посмотреть, как вирус будет распространяться по миру.

И действительно, сейчас журналисты услужливо делают карты распространения для хакеров.

В нашем сегменте интернета всюду пишется, что особенно сильно вирус ударил по России. Тут у многих возникает вопрос: можно ли представить интернет неким водоёмом, куда вирус изливается отравителями как яд? И каждый, кто испил из водоёма (то есть каждый, кто включил компьютер) в какой бы стране он не был – рискует. Есть ли у вирусов какая-то прицельность или нет?

Дело не в прицельности, просто разная уязвимость у разных регионов. Четырнадцать лет назад очень сильно зацепило Южную Корею. У них обрушилось чуть ли не всё: банки, супермаркеты, выключался свет. А в России ничего этого не было. Почему? Потому что тот вирус был направлен на серверы под управлением Windows, а у нас в стране гораздо более модные юникс-серверы.

Кроме того, у корейцев был очень низкий уровень сисадминов – условно говоря, всякие пэтэушники занимались настройкой серверов, потому что же это Windows – каждый может… То есть Корея как регион была очень уязвима. А Россия тогда оказалась неуязвимой.

Кроме всего прочего, у нас тогда были сверхквалифицированные сисадмины: как правило, люди с высшим образованием, окончившие физфак университета, Физтех, которые хорошо знали, что надо накатывать обновления. Дело в том, что тогда Microsoft тоже выкатил «заплатку» задолго.

Нашёл уязвимость летом, за полгода до января 2003 года, объявил об уязвимости, выпустил заплатку, её нужно было скачать и обновить программное обеспечение. У нас в стране это просто все сделали, а в Корее нет, потому что там, видимо, вообще никто ничего не читал. То есть люди везде разные.

У нас, например, сейчас велика доля пиратских версий Windows, которые не обновляются или обновляются как-то криво. Выросла доля пользователей, которые вообще не понимают, что такое обновление или что им надо защищаться. Вот оно и бабахнуло. То есть мы оказались уязвимы вовсе не потому, что кто-то на нас настраивался.

Есть, кстати, простое соображение (не моё, многие люди об этом пишут), что на самом деле, поскольку WannaCry довольно сильно нацелен на корпоративный формат файлов, которые он шифрует, то, если бы этот вирус был специально нацелен на Россию, было бы естественно ожидать, что будет использован формат файла 1С. Но вирусом WannaCry этот формат не обрабатывается. Файлы 1С, очень распространённые в нашей стране, не шифруются этим вирусом. Поэтому налицо просто общая уязвимость. Все регионы мира в плане компьютерной безопасности – очень разные. И здесь важна операционная обстановка. Везде люди разные, они по-разному ставят обновления, везде свой набор антивирусов и так далее. Поэтому на кого-то события 12-14 мая подействовали, на кого-то нет. Считайте, что на кого-то сильно действует солнце или перчённая пища, а на кого-то – нет.

Интернет – это не один водоём, он разбит на довольно замкнутые, хотя и сообщающиеся озёра. Например, если вы напишите вирус, который работает через паблики ВКонтакте, то вы не заразите никого в Америке. Люди везде используют разные средства. Везде разный набор программ.

Например, русская, китайская или индийская Windows могут принципиально отличаться по уязвимости. То есть думать, что в интернете всё одинаковое, ты туда выплеснул яд и все одинаково отравились – это неверно. Кроме того, не забывайте, что бывают целевые – так называемые таргетированные атаки.

Тогда вирус пишется вовсе не для того, чтобы широко распространиться, а для того чтобы внедриться куда-то в конкретную организацию. Такого сейчас тоже очень много.

Для них пишутся специальные антивирусы, которые умеют бороться с таргетированными атаками не путём баз сигнатур вирусов, а путём анализа их поведения. Задействуются такие алгоритмы, которые смотрят: не совершает ли программа на компьютере подозрительных действий.

Именно потому, что ни в каких базах антивирусов таргетированного вируса не будет. Он будет заточен только под МВД, только под медицину или ещё под что-то. Цель – украсть данные из конкретной организации. Но к WannaCry подобное отношения не имеет.

Кто же всё-таки устраивает подобные атаки? Есть два варианта. Либо это криминальное коммерческое подполье, такой андеграунд, то есть киберпреступники. Либо это спецслужбы. Но спецслужбы США, нападающие на Россию, вообразить сложно – это акт войны. Особенно, если атака касается критической инфраструктуры и госорганизаций.

Этого никто в здравом уме делать вот так прямо не будет. Чушь это. То, что американцы пишут – чушь. Как и то, что мы ожидаем – США будут влиять на выборы-2018. Как только будет доказано (а доказано будет), что это атака именно американских спецслужб на Россию, мир войдёт в опасную фазу, чего никто не хочет.

Почему США не объявляют нам войну из-за «атак русских хакеров»? Потому что все знают, что это медийный симулякр, что ничего этого не было на самом деле. Вот когда они Иран шарахнули этим вирусом Stuxnet и там пожгли центрифуги – вот там это был реальный акт войны.

Но дело в том, что Иран для них и для израильтян – прямой военный противник. Поэтому я верю в то, что они на Иран напали и на Северную Корею могут напасть таким образом, но чтобы на Россию – не бывает так, это ерунда.

Спецслужбы на критическую инфраструктуру не нападают, а уж коммерческие хакеры тем более, потому что им нужно, чтобы всё тихо работало и приносило им деньги. То есть WannaCry – не тот случай.

Президент «Microsoft Corp.» Бред Смит возлагает частичную ответственность за киберпроисшествие конца прошлой недели на спецслужбы правительства США. Раскритиковал американские разведслужбы, в том числе ЦРУ, АНБ.

Но он же не обвинил их в кибервойне, а сказал совершенно другую вещь: «спецслужбы делают инструменты для работы, потом эти инструменты утекают через субподрядчиков, потом кто-то это применяет.

А они, нехорошие люди, зная уязвимость Windows, которую, возможно, сами и нашли, никому об этом не сообщают, чтобы её годами эксплуатировать». Смит же эту претензию предъявляет. Разумная претензия? – да.

Зародилась и такая экзотическая версия, что это сама компания «Майкрософт» понуждает таким образом пользователей приобретать новые версии Windows и обновляться до них. Это, конечно, ерунда.

Это равноценно тому, что моей жене Наталье Касперской уже почти 25 лет всякий, кто хочет искромётно пошутить, при встрече говорит: вы же, наверное, сами вирусы пишите в «Лаборатории Касперского». А я хочу озвучить другую версию.

Представьте себе, что кто-то приготовил специальный патч как бы от «Майкрософта» с заранее заложенными туда уязвимостями. Дальше он запускает вирус, пользователи приходят в ужас, скачивают патч – и вот тогда они ставят, наконец, настоящую уязвимость.

Игорь Ашманов

Как WannaCry «реализовала» сценарий «Терминатора-2»

«Джон Коннор», остановивший всемирную кибератаку а-ля «Скайнет», оказался простым британским программистом

Татарстан наряду с Чувашией, а также Нижегородской и Самарской областями испытал наибольшие проблемы из-за массовой атакой хакеров 12—13 мая, заявил секретарь Совета безопасности РФ Николай Патрушев.

В СМИ сообщалось, что удар вируса WannaCry пришелся на 74 страны. «Реальное время» разбирается, чем эта кибератака отличается от всех предыдущих, а также, кто в России пострадал от подобных действий.

Пятничная атака криптовымогателя WannaCry началась почти по сценарию из фильма «Терминатор-2», когда вирус «Скайнета» заражает компьютеры по всему миру и в итоге запускает ядерные ракеты. Как минимум такие мысли возникли у пользователей соцсетей, когда они увидели опубликованную карту пораженных вирусом стран.

Среди стран наиболее пострадали Великобритания и Россия. Фото hghltd.yandex.ne

«Троян» сумел поразить на тот момент более 200 тысяч компьютеров в 150 странах. Среди стран наиболее пострадали Великобритания и Россия. Так, вечером 12 мая из сообщений в СМИ стало известно, что компьютеры из внутренней сети Следственного комитета, а также компьютеры МВД России подверглись хакерской атаке.

Силовики эту информацию опровергли. В «Мегафоне» изданию «Медуза» подтвердили, что компьютеры компании подверглись кибератаке. В этот же день больницы, расположенные в различных частях Великобритании, были атакованы компьютеры: пользователи получили сообщения с требованиями выкупа.

Атаковали и компьютеры телекоммуникационной компании Telefonica в Испании.

Секретарь Совета безопасности России Николай Патрушев на совещании по проблеме терроризма и миграции причислил Татарстан к регионам, наиболее пострадавшим от кибератаки. При этом ранее в Министерстве информатизации и связи РТ заявили, что государственные учреждения Татарстана не пострадали от кибератаки вируса WannaCry.

Кстати, в The Times посчитали, сколько пользователей повелось на уловку мошенников. Издание сообщило, что создатели вируса WannaCry заработали больше $42 тыс.

Пострадали от вируса и обычные пользователи по всему миру. Владельцы компьютеров выкладывали в соцсети фотографии своих мониторов, на которых запечатлены сообщения с требованиями о выкупе (чаще остальных фигурировала сумма $300).

Николай Патрушев на совещании по проблеме терроризма и миграции причислил Татарстан к регионам, наиболее пострадавшим от кибератаки. Фото prav.tatarstan.ru

Кто ты, Джон Конор нашего времени

Вирус Wanna Cry заразил десятки тысяч компьютеров по всему миру. Новости. Первый канал

Эту кибератаку уже назвали самой масштабной в истории. Более 70 стран, десятки тысяч зараженных компьютеров. Вирус-вымогатель по имени Wanna Cry («Хочу плакать») не щадит никого. Под ударом — больницы, железные дороги, правительственные учреждения.

В России атака была самой массированной. Сообщения, которые сейчас приходят, напоминают сводки с компьютерных фронтов. Из последнего: в РЖД заявили, что вирус пытался проникнуть в их IT-систему, он уже локализован и его пытаются уничтожить. Также о попытках взлома говорили в Центробанке, МВД, МЧС, компаниях связи.

Так выглядит вирус, парализовавший десятки тысяч компьютеров по всему миру. Понятный интерфейс и текст, переведенный на десятки языков — «у вас есть только три дня, чтобы заплатить». Вредоносная программа, которая шифрует файлы, требует за их разблокировку, по разным данным, от 300 до 600 долларов. Только в кибервалюте. Шантаж в прямом смысле на грани жизни и смерти.

«Я был полностью готов к операции, даже капельницу уже поставили, и тут приходит хирург и говорит, что у них проблемы с оборудованием из-за кибератаки», — рассказывает Патрик Уорд.

Вакцины от компьютерного вируса ни нашлось ни в сорока британских клиниках, которых атаковали первыми, ни в крупнейшей испанской телекоммуникационной компании «Телефоника».

Следы, как говорят эксперты, одной из самых масштабных хакерских атак в мировой истории даже на табло вокзалов в Германии.

В одном из семи диспетчерских центров немецкого железнодорожного перевозчика «Дойче Бан» вышла из строя система управления. Последствия могли быть катастрофическими.

Всего жертвами кибератаки уже стали 74 страны. Не тронуты разве что Африка и несколько государств в Азии и Латинской Америке. Неужели только пока?

«Это все сделано для получения денег организованной преступностью. Нет никакой политической подоплеки или скрытых мотивов. Чистый шантаж», — говорит эксперт по антивирусам IT-компании Бен Рапп.

Британские СМИ, впрочем, политическую подоплеку тут же нашли. И обвинили во всем русских хакеров, правда, без всяких доказательств, связав кибератаку с авиаударом американцев по Сирии.

Якобы вирус-вымогатель стал местью Москвы. При этом, по данным тех же британских СМИ, Россия в этой атаке пострадала больше всего. И с этим, абсолютно точно, поспорить сложно.

Только в МВД были атакованы больше тысячи компьютеров. Впрочем, безуспешно.

Отразили атаки в МЧС и Минздраве, в Сбербанке и в Мегафоне». Сотовый оператор даже на какое-то время приостановил работу колл-центра.

«Указ президента о создания российского сегмента Сети — это закрытый интернет вокруг госчиновников. Оборонка давно за этим щитом стоит. Скорее всего, я думаю, пострадали простые компьютеры обычных сотрудников.

Вряд ли пострадал именно доступ к базам данных — они, как правило, на других операционных системах и находятся, как правило, у провайдеров», — сообщил советник президента России по развитию интернета Герман Клименко.

Программа, как утверждают разработчики антивирусов, заражает компьютер, если пользователь открыл подозрительное письмо, да еще и не обновил Windows. Это хорошо заметно на примере серьезно пострадавшего Китая — жители Поднебесной, как известно, питают особую любовь к пиратским операционкам. Но стоит ли платить, необдуманно кликнув мышкой, задаются вопросом по всему миру

«Если у компании нет резервной копии, они могут потерять доступ к данным. То есть, например, если хранится база данных пациентов больницы вместе с историями болезней в единой копии на этом сервере, куда попал вирус, то больница эти данные больше уже никаким образом не восстановит», — говорит эксперт по кибербезопасности Илья Скачков.

Пока, как выяснили блогеры, в электронном кошельке мошенников не больше четырех тысяч долларов. Мелочь, учитывая список жертв — затраты на взлом их винчестеров явно не сопоставимы.

Британское издание Financial Times предположило, что вирус-вымогатель — это не что иное, как модифицированная злоумышленниками вредоносная программа Агентства национальной безопасности США.

Когда-то ее создали для того, чтобы проникать в закрытые американские же системы. Это же подтвердил и бывший его сотрудник Эдвард Сноуден.

Из «Твиттера» Сноудена: «Ого, решение АНБ создавать инструменты атаки на американское программное обеспечение теперь ставит под угрозу жизни пациентов больниц».

WikiLeaks, впрочем, также неоднократно предупреждал, что из-за маниакального желания следить за всем миром американские спецслужбы распространяют вредоносные программы. Но даже если это не так, возникает вопрос о том, как программы АНБ попадают в руки злоумышленников. Интересно и другое. Спасти мир от вируса предлагает другая американская спецслужба — Министерство национальной безопасности.

Как бы то ни было, истинные масштабы этой атаки еще предстоит оценить. Заражение компьютеров по всему миру продолжается. «Вакцина» тут одна — осторожность и предусмотрительность. Важно не открывать подозрительные вложенные файлы. При этом эксперты предупреждают: дальше будет больше. Частота и масштабы кибератак будут только нарастать.

Эпидемия шифратора WannaCry: описание, как работает, как не стать жертвой вируса

Вирус Wanna Cry – новый вид хакерской атаки, вредоносная программа-вымогатель, заставил содрогнуться пользователей ПК и Интернета по всему миру. Как работает вирус Wanna Cry, можно ли от него защититься, и если можно, то – как?

12 мая, компьютеры под управлением операционных систем Windows по всему миру подверглись самой масштабной атаке за последнее время. Речь идёт о вирусе Wanna Cry (WNCRY, Wana Decrypt0r 2.

0), относящемуся к классу Ransomware, то есть вредоносным программам-вымогателям, шифрующим пользовательские файлы и требующим выкуп за восстановление доступа к ним. В данном случае речь идёт о суммах от $300 до $600, которые жертва должна перечислить на определённый кошелёк в биткойнах.

Размер выкупа зависит от времени, прошедшего с момента заражения — через определённый интервал она повышается.

Атака программы-вымогателя нанесла ущерб многим компаниям и организациям по всему миру, включая испанскую телекоммуникационную компанию Telefonica, больницы в Великобритании и американскую компанию доставки FedEx.

Основной удар пришелся на российских пользователей и компании. На данный момент WannaCry успел поразить около 57 000 компьютеров, включая корпоративные сети МВД, РЖД и “Мегафона”.

Также об атаках на свои системы сообщили Сбербанк и Минздрав.

Чтобы не пополнить ряды тех, чей компьютер оказался заражён, необходимо понимать, как зловред проникает в систему. Заражение компьютера происходит с использованием уязвимости в протоколе SMB, позволяющей удалённо запускать программный код. В его основе лежит эксплойт EternalBlue, созданный в стенах Агентства национальной безопасности США (АНБ) и выложенный хакерами в открытый доступ.

Изначальный файл mssecsvc.exe запускает другой файл с названием tasksche.exe. Затем проверяется домен-выключатель, после чего создается служба mssecsvc2.0. Эта служба исполняет файл mssecsvc.exe с иной точкой входа, нежели во время первого запуска. Второй запуск получает IP-адрес зараженной машины и пытается подключиться к 445 TCP порту каждого IP-адреса внутри подсети.

Когда зловред успешно подключается к удаленной машине, то устанавливается соединение и происходит передача данных. Судя по всему, где-то в процессе этой передачи используется известная уязвимость, которая была закрыта обновлением MS 17-010.

На данный момент нету полного понимания трафика SMB, и при каких именно условиях зловред может распространяться, используя дыру в безопасности.

Читайте так же: Как телевизоры следят за вами

Файл tasksche.exe проверяет все диски, а также расшаренные по сети папки и подсоединенные устройства, которые привязаны к буквам, вроде ‘C:/’, ‘D:/’ и т.д. Малварь затем ищет файлы с расширениями, которые перечислены в программе (и приведены ниже), и шифрует их, используя 2048-битное RSA шифрование.

Пока файлы шифруются, создается папка ‘Tor/’, куда кладется файл tor.exe и 9 файлов dll, которые он использует. Дополнительно создаются taskdl.exe и taskse.exe. Первый из них удаляет временные файлы, а второй запускает @wanadecryptor@.exe, который показывает пользователю окно с требованием заплатить. Файл @wanadecryptor@.exe отвечает только за вывод сообщения.

Шифрование файлов происходит в фоне с помощью tasksche.exe.

Файл tor.exe запускается с помощью @wanadecryptor@.exe. Этот новый процесс начинает соединение с узлами Tor. Таким образом WannaCry сохраняет анонимность, проводя весь свой трафик через сеть Tor.

Что типично для программ-вымогателей, программа также удаляет любые теневые копии на компьютере жертвы, чтобы сделать восстановление еще более сложным. Делается это с помощью WMIC.exe, vssadmin.exe и cmd.exe

WannaCry использует различные способы, чтобы помочь своему выполнению. Так оно используется attrib.exe, чтобы менять флаг +h (скрытие), а также icacls.exe, чтобы дать полные права всем юзерам: «icacls. /grant Everyone:F /T /C /Q».

Примечательно, что программа имеет модульную архитектуру. Вероятно, что все исполняемые файлы в ней написаны разными людьми. Потенциально, это может значить, что структура программы может позволять запускать различные зловредные сценарии.

После завершения шифрования, вредоносная программа показывает окно с требованием выкупа за файлы. Интересный момент заключается в том, что окно является исполняемым файлом, а не картинкой, файлом HTA или текстовым файлом.

Жертвам следует понимать, что никто не гарантирует, что после уплаты выкупа устройство перестанет быть парализованным.

1. Исправление проблемы EternalBlue корпорация Microsoft представила в бюллетене MS17-010 от 14 марта 2017 года.

Читайте так же: Просто и на примерах о биткоине

Именно тот факт, что многие пользователи и системные администраторы до сих пор не сделали этого, и послужил причиной для столь масштабной атаки, ущерб от которой ещё предстоит оценить.

Правда, апдейт рассчитан на те версии Windows, поддержка которых ещё не прекратилась. В связи с высоким уровнем угрозы Microsoft также выпустила обновления для устаревших ОС, таких как Windows XP, Windows 8 и Windows Server 2003.

Загрузить их можно здесь.

2. Для минимизации угрозы необходимо срочно установить все последние обновления ОС Windows: Пуск — Все программы — Центр обновления Windows — Поиск обновлений — Загрузить и установить.

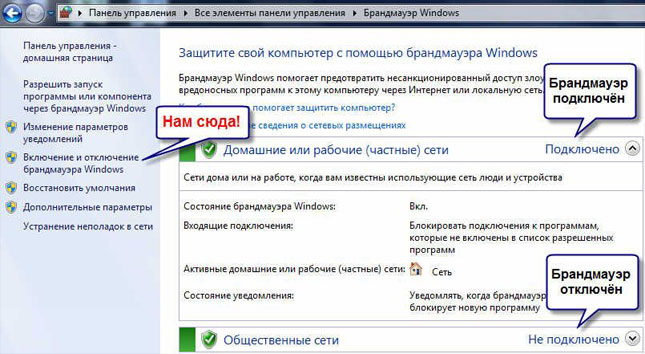

3. Любая организация, в которой публично доступен SMB (порты 139, 445), должны немедленно заблокировать входящий трафик.

4. Нельзя забывать и про регулярное резервное копирование важных данных. При этом следует учесть, что мишенью WannaCry являются следующие категории файлов:

- наиболее распространённые офисные документы (.ppt, .doc, .docx, .xlsx, .sxi).

- некоторые менее популярные типы документов (.sxw, .odt, .hwp).

- архивы и медиафайлы (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- файлы электронной почты (.eml, .msg, .ost, .pst, .edb).

- базы данных (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- файлы проектов и исходные коды (.php, .java, .cpp, .pas, .asm).

- ключи шифрования и сертификаты (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- графические форматы (.vsd, .odg, .raw, .nef, .svg, .psd).

- файлы виртуальных машин (.vmx, .vmdk, .vdi).

5. Вредоносное программное обеспечение может прийти по электронной почте. Жертва получает инфекцию, кликнув по вредоносному вложению.

Чаще всего речь идёт о файлах с расширениями js и exe, а также документах с вредоносными макросами (например, файлах Microsoft Word).

Поэтому рекомендуем быть бдительными в отношении рассылок, которые приходят по электронной почте и другим каналам.

Читайте так же: Янтарная кислота: целебная сила 21 века

6. Обязательно пользоваться обновлённым антивирусом в режиме мониторинга, по возможности проверить систему на наличие угроз.

Единственный антивирус, который находит вирус: ESET NOD32. В случае обнаружения и ликвидации активности MEM:Trojan.Win64.EquationDrug.

gen перезагрузить систему, после чего убедиться в том, что MS17-010 установлен. На текущий момент известно восемь наименований вируса:

Trojan-Ransom.Win32.Gen.djd;

Trojan-Ransom.Win32.Scatter.tr;

Trojan-Ransom.Win32.Wanna.b;

Trojan-Ransom.Win32.Wanna.c;

Trojan-Ransom.Win32.Wanna.d;

Trojan-Ransom.Win32.Wanna.f;

Trojan-Ransom.Win32.Zapchast.i;

PDM:Trojan.Win32.Generic.

Даже если система не была обновлена и WannaCry попал на компьютер — и корпоративные, и домашние решения ESET NOD32 успешно детектируют и блокируют все его модификации.

PS: если заражения избежать всё же не удалось, платить злоумышленникам всё равно нельзя. Во-первых, даже в случае перечисления денег на указанный Bitcoin-кошелёк никто не гарантирует дешифрование файлов.

Во-вторых, нельзя быть уверенным в том, что атака на этот же компьютер не повторится, и при этом киберпреступники не потребуют большую сумму выкупа.

И, наконец, в-третьих, оплата «услуги» разблокировки будет поощрением тех, кто ведёт преступную деятельность в Сети и служить им стимулом для проведения новых атак.